DLP-системы: от стандартных до комплексных аналитических систем.

Впервые термин “DLP-система” появился на рынке ИБ в 2006 году. Более, чем за 10 лет эволюции DLP системы “научились” контролировать утечку данных, как по различным каналам утечек, так и по методам их анализа, и эти возможности DLP-систем непрерывно развиваются. Однако развитие DLP систем, как правило, осуществляется медленнее, чем появление новых каналов утечки и при этом количество возможных каналов утечек все еще значительно превышает реализованный функционал даже у самых продвинутых DLP-систем. Поэтому практически всегда есть возможность найти способ обхода DLP-системы, при наличии на это мотивации у недобросовестных сотрудников организации. Важно понимать, что в стандартном исполнении DLP-система успешно предотвратит случайные, непреднамеренные утечки данных, такие, например, как копирование данных на съемный носитель или отправка письма с чувствительной информацией на внешний электронный адрес. DLP-система – это защита, в большей степени, от случайных утечек информации, а в меньшей степени от преднамеренных. Само собой разумеется, что от фотографирования экрана на смартфон, записи в блокнот, да и простого запоминания информации никакая DLP-система не спасет, поэтому речь идет в контексте утечки по стандартным, контролируемым DLP-системой каналам. Но если у инсайдера стоит задача вынести данные за пределы организации, то риск того, что DLP-система не обнаружит утечку, повышается в разы.Традиционно в организациях для предотвращения утечек данных DLP-системы развертываются как самостоятельные решения, при этом анализ данных и генерация инцидентов для последующего анализа осуществляется штатными средствами этой же DLP-системы. Такие средства, как правило, работают по стандартной схеме: перехват -> анализ -> вердикт: инцидент/не инцидент. В отдельных исполнениях DLP-систем анализ происходит в “отложенном” режиме, то есть анализ осуществляется в определенные моменты времени в отношении уже накопленных данных, в результате чего определяется соответствующий вердикт.

Известно, что преднамеренная кража информации практически всегда сопровождается аномальной активностью пользователя: слишком «широкая» и/или частая выборка, отправка нестандартному адресату, отправка во внерабочее время, правка документа перед его передачей и т.д. На простейшем примере представим случай, когда происходит отправка письма с чувствительными для компании данными пользователем, имеющим на это право, но на адрес, находящийся вне его обычного круга адресов. DLP система этого может и не зафиксировать, но используя накопленную статистику уже можно сгенерировать инцидент. Однако если отправка письма осуществляется, например, после доступа к критичной информационной системе, выгрузки данных, модификации файла (например, удаление меток конфиденциальности), и отправке уже “невидимого” для DLP-системы файла за пределы организации, то такую утечку данных возможно выявить только лишь применив комплексный анализ событий.

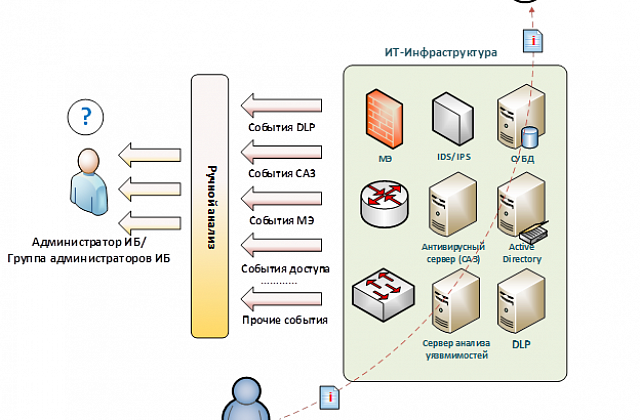

Следовательно, для повышения качества контроля преднамеренных попыток хищения данных, необходимо анализировать при помощи DLP-системы не только содержимое передаваемых данных на наличие чувствительной информации, но также анализировать и сопоставлять события от прочих источников. Такими событиями могут быть попытка и время авторизации в системе, неавторизованный запуск приложений, определенные операции с файлами, и т.д., которые фиксируются уже не DLP-системой, а прочими системами. Ими могут являться операционные системы, антивирусные средства, средства контроля целостности файлов и т.д.

Таким образом, для снижения рисков, связанных с преднамеренными действиями сотрудников по краже данных, к базовому функционалу DLP-системы необходим дополнительный функционал, который максимально снизит риски обхода инсайдерами область контроля DLP-системы. Такими возможностями может обладать дополнительный аналитический модуль, задача которого заключается в анализе и корреляции накопленной статистики, и выработке инцидентов, учитывая результаты корреляции.

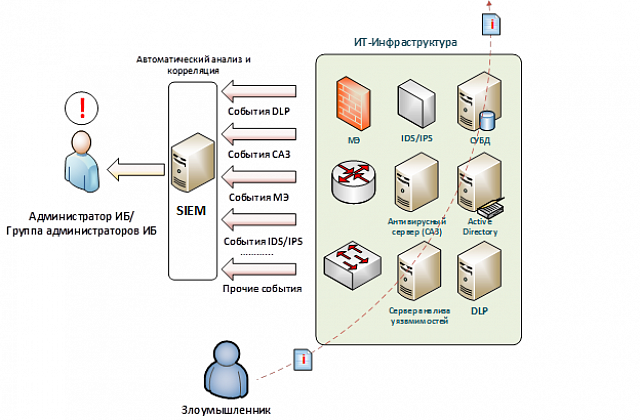

Эти задачи целесообразно возложить на SIEM-систему, сопряженную с DLP. Их интеграция позволит контролировать события, в том числе в режиме реального времени, видеть результаты корреляции между событиями DLP и событиями от других источников. Поскольку SIEM-система содержит архив записей о событиях с разных источников, совместная работа DLP и SIEM систем позволит при необходимости восстановить всю историю событий для проведения расследования утечки данных. Также, используя связку DLP + SIEM компания видит процесс обеспечения ИБ в едином представлении, а не в нескольких (DLP, антивирус, контроль доступа и т.д.), этим самым обеспечивая более высокую эффективность контроля ИБ. Связка DLP + SIEM дает понимание, какие дополнительные действия необходимо применять для реагирования на инциденты.

Источники:

1. SANS Institute (http://sans.org): Understanding and selecting a Data Loss Prevention Solution.

2. http://habrahabr.ru (Информационная безопасность): SIEM: ответы на часто задаваемые вопросы.

3. http://www.darkreading.com/ (Analytics): The Truth About DLP & SIEM: It’s A Process Not A Product.

4. http://jurinnov.com/: Security and Compliance Synergies with DLP and SIEM.